2週間前のlog4j2の問題の熱が冷めないうちに、今度は apache httpd の脆弱性発覚。

今回は、

CVE-2021-44224 CVSS v3=8.2 HIGH

CVE-2021-44790 CVSS v3=9.8 CRITICAL

の2件である。

これらは、12/20にはThe Apache Software Foundationから出ていた情報で、まあ関係ないかな?と思ってスルーしていたけれど、よく見たら2番目はちょっとだけ影響あった(いや、実質は影響ないのかも)ので対処することにした。

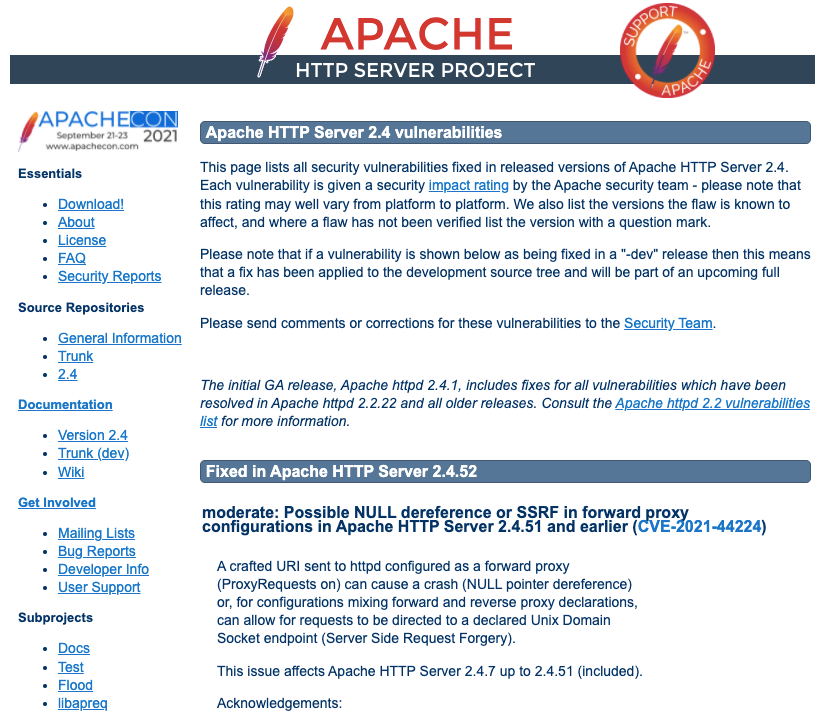

https://httpd.apache.org/security/vulnerabilities_24.html

改めて、今回の脆弱性、2点を見てみよう。

●CVE-2021-44224 CVSS=8.2 HIGH

フォワードプロキシ(ProxyRequests On)として設定されているhttpdに、細工されたURIを送ることによりHTTPDをクラッシュさせることが可能。

自分が関係しそうなのはRHEL7(CentOS7)なのだけれど、以下のRedhatのページを見ると「影響を受けません」とある。影響を受ける8用のパッチは、現時点ではなし、と。

でも自分の場合、そもそも、フォワードプロキシはつかってないから、セーフ。

https://access.redhat.com/security/cve/cve-2021-44224

こちらは、パッチが出たら、適用しよう。

●CVE-2021-44790 CVSS=9.8 CRITICAL

細工したマルチパートコンテキストのリクエストをmod_luaで処理する際に、バッファーオーバーフローを発生させることができる。

なので、実行可能な.luaファイルがサーバー上にある場合、そこへ向けて細工したリクエストを送信すると、バッファーオーバーフローを契機に、任意のプログラムの実行や、管理者権限の奪取ができてしまうということか。

Redhatのサイトを見ると、現時点ではパッチはなく、mod_luaを無効にせよとのこと。

https://access.redhat.com/security/cve/cve-2021-44790

っていうか、luaなんて知らない。

mod_luaは、phpやCGIのように、.luaで実行できる組み込み用のスクリプト言語らしい。

使っていないので、無効にしても問題なし。

それに、.luaファイルは、DocumentRoot下には、ないハズ。

ほかの脆弱性との組み合わせで.luaをアップできない限り、問題はないのだが、RHEL7では、パッケージでhttpdをインストールすると、mod_luaはデフォルトでONのようなので、対処しておくことにする。

パッチはまだないので、

/etc/httpd/conf.modules.d/00-lua.conf の

LoadModule lua_module modules/mod_lua.so

を

#LoadModule lua_module modules/mod_lua.so

に修正して、HTTPDを再起動。

以上で対処は終了。

編集後記。

この類の情報が出てくるたびに、これは自分に関係のあることなのか、関係ないことなのか、チェックしなくてはいけなくて、結構、たいへん。

それに、今回の情報の一次ソースは Apache Software Foundation からの「Fixed in Apache HTTP Server 2.4.52」なんだけれど、httpdをソースからは入れてないから、アップデートが出たからと言って、んーーという感じ。

自分がどんなサービスやプロダクト、ライブラリーを使っているかを押さえておくことはもちろん、提供される情報が何を言っているのかを理解して、自分への影響の有無をチェックすることは、結構しんどい作業です。

log4j2の時は、javaは使っていないから平気と思っていたら、UPSの管理ソフト(APC)が影響をうけるとか。そんなの知らんし。

でも、放置しておくと、後で大変なことになるかもしれないので、今後も、きちんと調べて対応しよう。

日々精進。

ぐっどらっこ。