超簡単に交換できるし、交換後は超快適。

この機種を使っていて、遅い!とお悩みの方は交換をおすすめします。

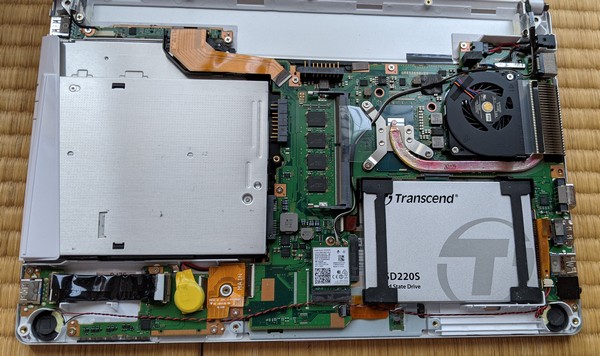

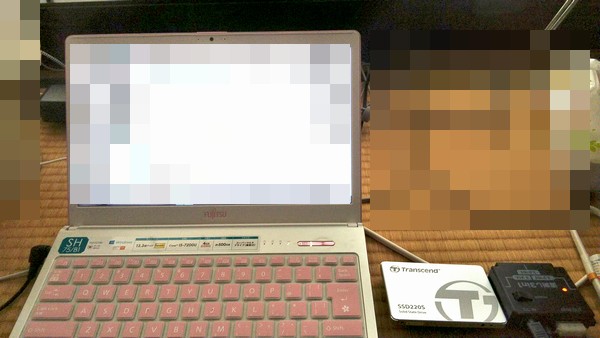

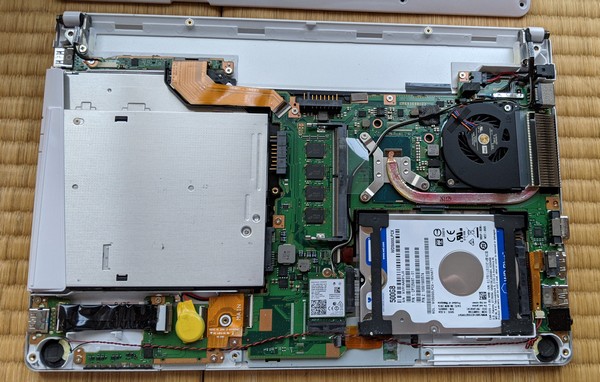

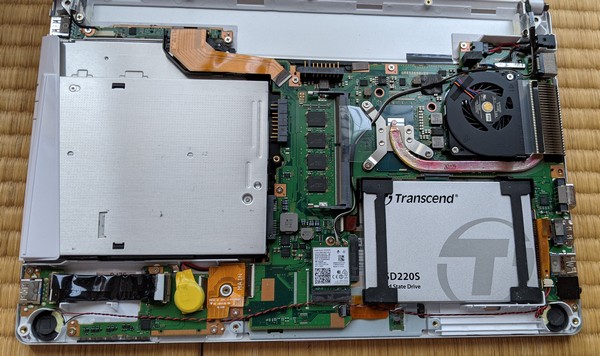

今回使ったSSDは以下です。HDDは7mmタイプだったので、アダプタなしでSSDと入れ替え可能です。

#PR Goto Amazon Store

クローン用のソフトは EaseUS Todo BackupのFREE版を使いました。

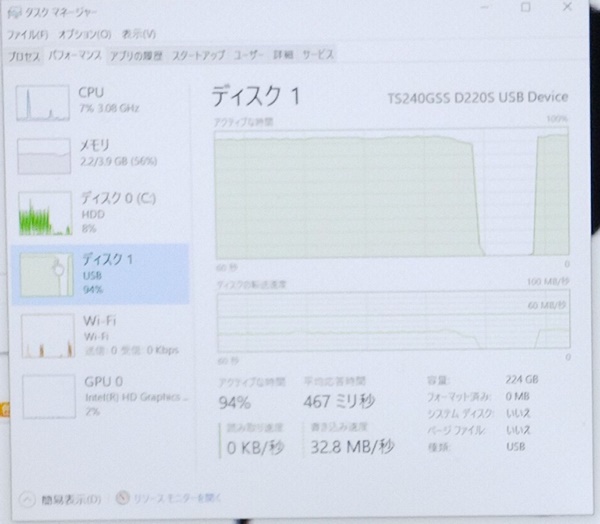

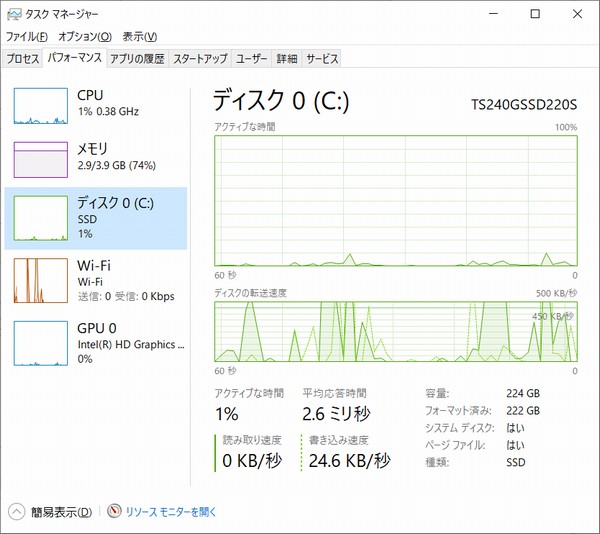

500GBのHDDを240GBのSSDに交換したのですが、パーティションのリサイズも自動でやってくれます。

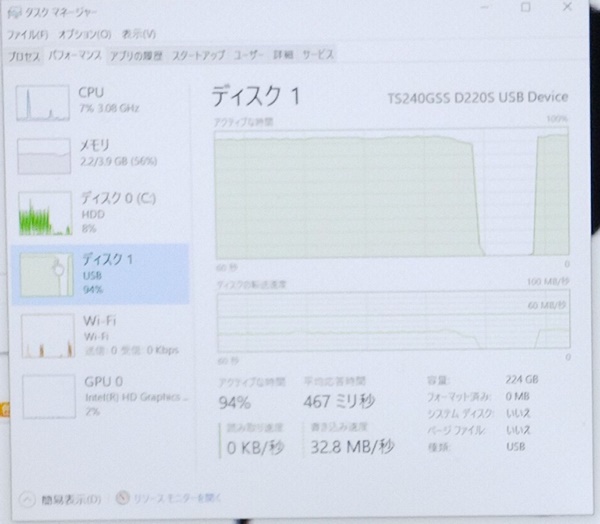

USB2接続で、70GBの容量のHDDをSSDにクローンするのに1時間でした。

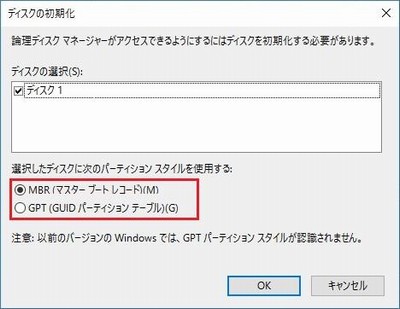

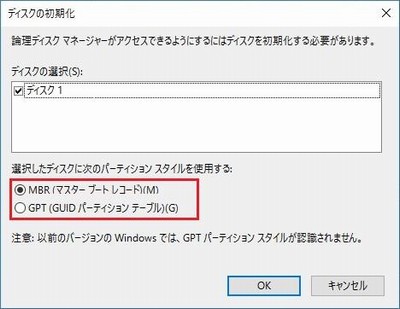

1.SSDをUSB接続して、「ディスクの管理」からMBRで初期化、シンプルボリュームでフォーマット。

2.EaseUS Todo Backupをインストールして、「クローン」にてクローンを実行。

ダウンロードは↓から。

https://jp.easeus.com/backup-software/free.html

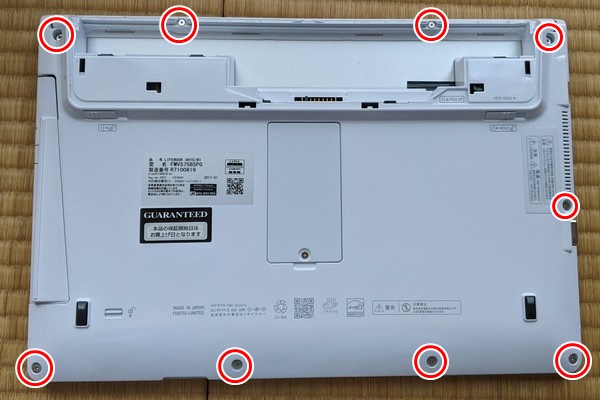

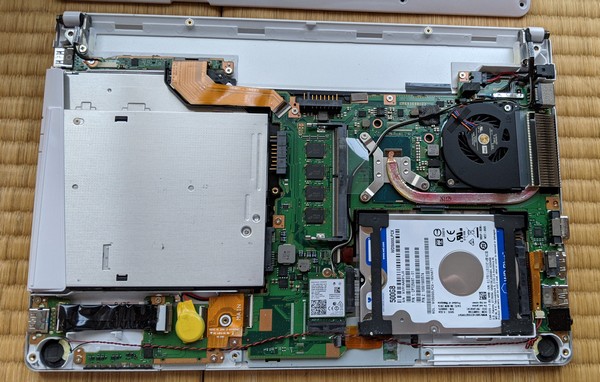

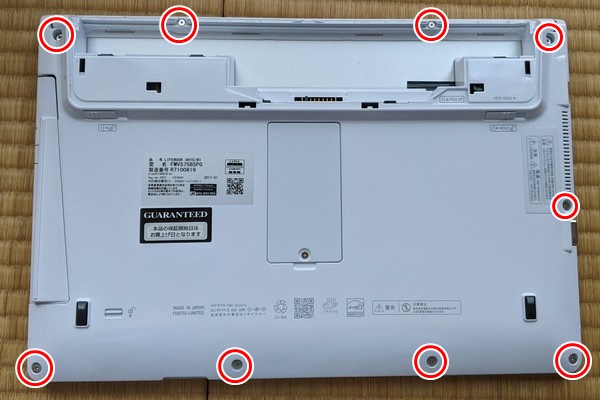

3.シャットダウンして、バッテリーをはずして、下図の赤丸のねじを外して、HDDをSSDに交換。

SSDに交換後は普通に起動するだけでOKです。

爆速、快適になりました。

ぐっどらっこ。

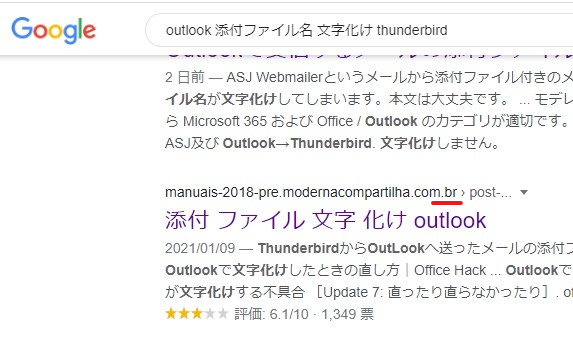

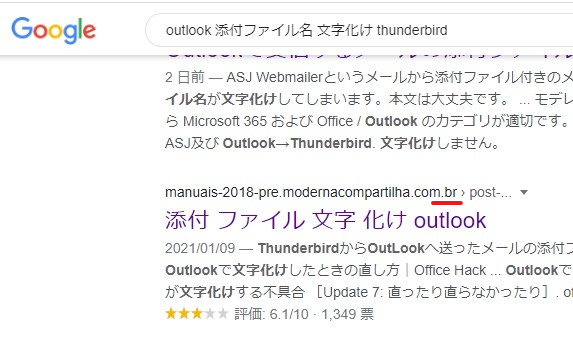

GoogleやYahooの検索の検索結果画面で、結果の行をクリックすると、ときどき、

Loading

という緑の丸やロボットのキャラが表示されてから、「おめでとうございます!」

や「問題が見つかりました!」といった怪しいページが表示されることがあります。

中には、あやしいjavascriptを実行させようとして、以下のような感じで、ウイルス対策ソフトを反応させてしまう場合もあります。

「

15:21:58;リアルタイムファイルシステム保護;

ファイル;

C:\Users\hogehoge\AppData\Local\Google\Chrome\User Data\Default\Service Worker\ScriptCache\a80f223092a79810_0;

JS/Adware.Adport.A アプリケーション;

削除によって駆除されました;

アプリケーションによって新規作成されたファイルでイベントが発生しました:

C:\Program Files (x86)\Google\Chrome\Application\chrome.exe

」

それっぽい検索結果をクリックしただけなのになぜ?

と思うかもしれませんが、これは、悪意を持った第三者が、オリジナルのサイトのコピーサイトを作成し、それをGoogleの検索ロボットにクロールさせ、その結果、Google検索からまんまと偽サイトに誘導すことに成功し、あとはやりたい放題をしているという状況なのかと思います。

検索結果内のURLをよく見ると、ホスト部分の末尾が .br だったり .ru だったりするので、ここで大まかな判断は可能です。

偽サイトの冒頭で表示される緑の丸やロボットのイラストは、

「なにやら怪しいことをしてますけどーー!!!」という、偽サイト運営者のアピールなので、これによって、閲覧者の不安を増加させるなどの効果を狙っているのではないかと想像します。

ブラウザなどに脆弱性がなければ、通常は、見るだけでは問題は発生しません。

ただし、javascriptなどで、不正行為の準備や仮想通貨のマイニングなどはさせられてしまうかもしれないので、注意が必要です。

もし、緑の丸やロボットのイラストが表示されたら、速攻でウィンドウを閉じたり、戻るボタンを押しましょう。そのままにするより、少しはましです。

完全な対処としては、常日頃からESETなどのウイルス対策ソフトを稼働させておくか、ことが起こってからの場合は、お試しバージョンのウイルス対策ソフトを導入して、全スキャンを行うのもよいと思います。

Windowsに標準搭載の「Windowsセキュリティ」では、この手の悪さには反応してくれないようです。

また、最近は、このような偽サイトが、検索結果に表示されることが少なくなってきているような気がします。Googleさんが排除してくれているのかと。

5台3年用ESET

ぐっどらっこ。

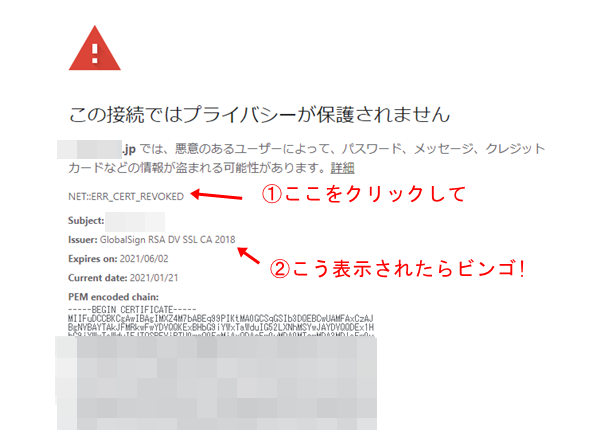

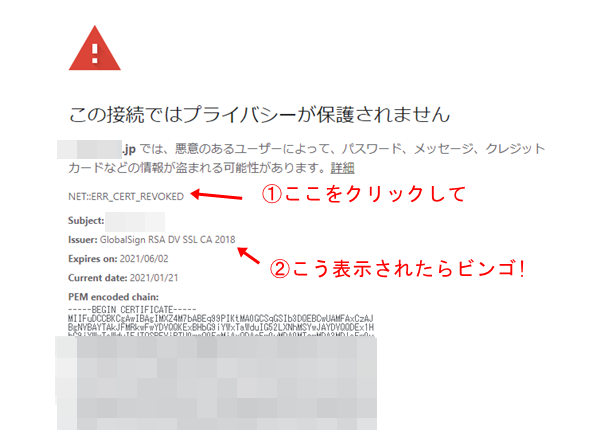

2021年1月21日から、一部のウェブサイトで

この接続ではプライバシーが保護されません

NET::ERR_CERT_REVOKED

というエラーが表示され、ページが表示できなくなりました。

その原因のほとんどが、

JPRS Domain Validation Authority G3(中間CA証明書失効日 未定)

GlobalSign RSA DV SSL CA 2018 (中間CA証明書失効日 2021年1月20日)

の不正な中間CA証明書の失効によるものと思われます。

失効の理由は、

「中間CAの秘密鍵を保有する者は、その中間CA証明書を発行した上位認証局が発行した証明書についてのOCSP応答を作成可能になり、結果としてそれらの証明書の失効情報を恣意的に作成可能となる旨の懸念」で、詳細は以下のページをご覧ください。

■中間CA証明書の切り替えに伴う、サーバー証明書の再発行・入れ替えのお願い(JPRS)

https://jprs.jp/pubcert/info/notice/20200805-certificate-reissue.html

たとえば、さくらインターネットでは、該当利用者に対し、事前にメールで連絡済みであり、「この接続ではプライバシーが保護されません」になっているということは、サーバー管理者がSSL証明書の再発行手続きが未対応である可能性があります。

SSLサーバー証明書に関する再発行対応について(さくらインターネット)

https://help.sakura.ad.jp/360000338407227/

今のところブロックするのはChromeブラウザだけのようですが、シェア50%を超えるメジャーブラウザで表示ができないのは問題かと思いますので、該当のサーバー管理者には一刻も早くSSL証明書を更新されることをおすすめします。

さくらインターネットでは、証明書の再発行は無料です。

でも、他のレンタルサーバーでは、レンタルサーバー会社が、利用者の代わりにSSL証明書の再発行をしてくれている....ということはないのだろうか?

ぐっどらっこ。

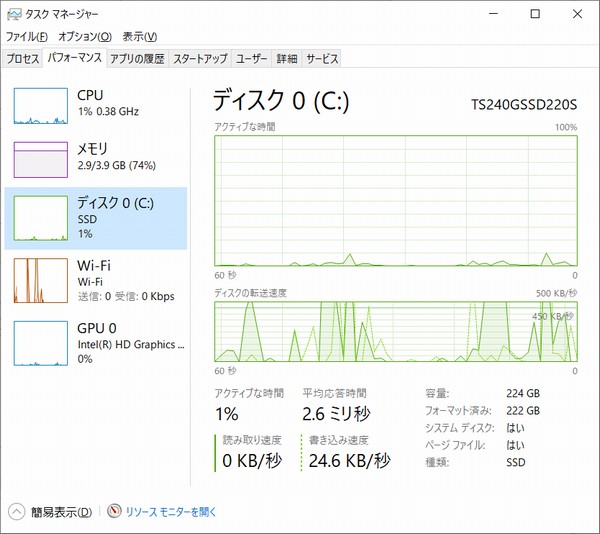

パソコンのスペック。まあ、普通に「使える」スペック。

OS Windows 10 Home 64ビット版

CPU インテル® Core™ i5-7200U プロセッサー (2.50-3.10GHz)

メモリ 4GB(4GB×1)(デュアルチャネル対応可能 DDR4 PC4-17000)

ストレージ HDD 約500GB

起動して、ようやくマウスのクリックが反応するようになるまで10分以上。

マウスが動くようになっても、クリックでエクセルなどのアプリが起動するまで、さらに数分。

アプリ起動後も、動作は、使用に耐えられないくらい遅く重い状況のパソコンでした。

OSは1909。

ウイルスバスタークラウド 17 がインストール済みで、最新にアップデート済み。

スタートアップ時に起動する停止可能なアプリはない。

ウイルスに感染しているわけでもない。

ウイルスバスタークラウドのスキャンスケジュールを止めたり、パソコン起動時の処理内容の変更をしても、状況は全く改善せず。

というわけで、Trendmicro提供のsupporttool.exeを使って、ウイルスバスタークラウドをアンインストール。(アンインストール前にシリアル番号は書き留めてね)

パソコン再起動後、パソコンが見違えるように快適に動くようになりました。

ウイルス対策ソフトは、Windows 10に搭載の「Windowsセキュリティ(Windows Defender)」を使っています。

パソコンをSSDに交換すれば、ウイルスバスタークラウドが動いていても、こんなに重くはならないのかもしれない。

ぐっどらっこ。

2021年1月のWindows Updateを適用後、シャットダウン。パソコンは「高速スタートアップ」はオフの設定。

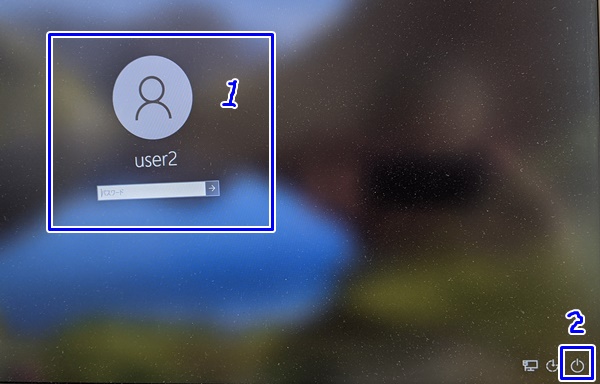

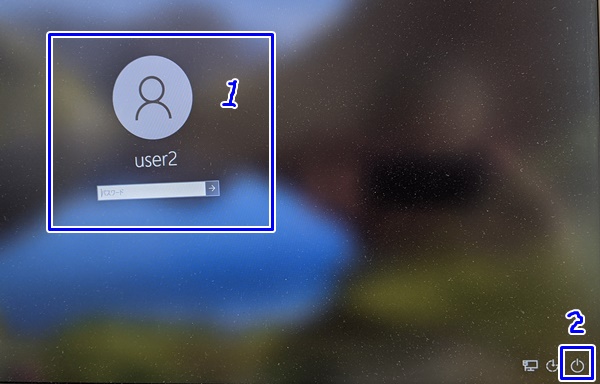

その後、電源ボタンを押して起動したら、いつもは表示される下図の1のようなパスワード入力欄が表示されませんでした。

・マウスは動く。

・画面をマウスでクリックしても変わらず。

・右下の、上図中の2のような電源アイコンも表示されない。

画面に右下に電源アイコンが表示されているのなら、再起動してみるのが一番よいかと思います。

今回やってみたこと。

・Ctrl+Alt+Delele(Ctrlキー、Altキー、Deleleキーを同時に押す)。→ほとんどのケースではこれでパスワードの入力ボックスが表示されるが、今回は変わらず。

・リモートデスクトップを使って、他のパソコンからログイン。→できた!そこから再起動したら、今度はログイン画面が表示された。(リモートデスクトップを利用するにはログインされる側がWindwso 10 Proである必要があり、事前の設定も必要なので壁高し!)

今回はリモートデスクトップ接続で事なきを得たが、最後の最後の手段としては電源ボタン長押しで強制終了させ、電源ボタンを押しての軌道になるのか...。あまりやりたくない方法ではある。

ぐっどらっこ。

MTを使っているlinuxサーバーのapacheのアクセスログで文字化けすることがあります。

文字化けは、決まって \x で始まります。

例えば、

[Wed Jan 13 08:20:50.329526 2021] [cgi:error] [pid 27518] [client 999.999.999.999:54246] AH01215: 2021-01-13T08:20:50 [INFO] \xe3\x83\xa6\xe3\x83\xbc\xe3\x82\xb6\xe3\x83\xbc'admin'(ID1)\xe3\x81\x8c\xe3\x82\xb5\xe3\x82\xa4\xe3\x83\xb3\xe3\x82\xa4\xe3\x83\xb3\xe3\x81\x97\xe3\x81\xbe\xe3\x81\x97\xe3\x81\x9f\xe3\x80\x82 at lib/MT/App.pm line 2292., referer:....

は、↓なわけです。

[Wed Jan 13 08:20:50.329526 2021] [cgi:error] [pid 27518] [client 999.999.999.999:54246] AH01215: 2021-01-13T08:20:50 [INFO] ユーザー'admin'(ID1)がサインインしました。 at lib/MT/App.pm line 2292., referer:....

ログの内容を文字化けさせずに確認したいのであれば、Linux上でperlコマンドを使って、以下のように指定すると、上記のように文字化けせずに確認できます。

cat ssl_error_log | perl -nle 's/\?\\([a-f\d]{3})/chr($1)/ieg;s/\\x([a-f\d]{2})/pack("C", hex($1))/ieg;print $_;'

出典:Apacheログのマルチバイトが文字化けしたら使うコマンド(とあるプログラマの備忘録)

「とあるプログラマ」様、情報ありがとうございます。

perlコマンドが使えない場合は、パソコンにて、

1.さくらエディタなどで、\xを%に置き換える。

2.URLエンコードされた文字列をデコードする。

例:URLエンコード・デコードフォーム で「デコード」する。

TAG Index様、ありがとうございます。

%e3%83%a6%e3%83%bc%e3%82%b6%e3%83%bc は ユーザー になるはず。

ぐっどらっこ。