2022/08/24追記

XMLRPC APIについての新しい脆弱性が発見され修正版がリリースされています。今回も深刻度はほぼMAXです。

前回の対応で、mt-xmlrpc.cgi の実行権を削除していれば、今回の脆弱性の影響は受けませんが、その時にバージョンアップしていたり、その後、新規インストールして、実行権が付いた状態にしている人は至急対処しましょう。

https://www.jpcert.or.jp/at/2022/at220022.html

2022/01/29追記

復活方法のさわりの記事を書きました。

---- 記事本文はここから ----

ホームページの更新に、Movable Typeを利用している、しかも、MT3(今回の脆弱性問題はMT4以上が対象です)とかMTOSとかの、もうサポートされていないバージョンを使っている人が、まだ一定数はいるのではないかと思います。

そんな方を含めた、MTユーザーの方への重要な注意喚起です。

IPAからも次のリリースが出ています。

「Movable Type」の XMLRPC API における OS コマンド・インジェクションの脆弱性について(JVN#41119755)

https://www.ipa.go.jp/security/ciadr/vul/20211020-jvn.html

CVEコードは、 CVE-2021-20837 です。

CVSS V3のスコアが 9.8 という、非常に深刻度の高いものになっています。

基本値: 9.8 (緊急) [IPA値]

- 攻撃元区分: ネットワーク

- 攻撃条件の複雑さ: 低

- 攻撃に必要な特権レベル: 不要

- 利用者の関与: 不要

- 影響の想定範囲: 変更なし

- 機密性への影響(C): 高

- 完全性への影響(I): 高

- 可用性への影響(A): 高

サポート中のバージョンを利用している人は、最新版にアップデートしましょう。

サポート中のバージョンであっても、なんらかの理由でバージョンアップができない場合、そして、MT4.0以上でサポートが終了しているバージョンを使っている人は、すぐに対策を行いましょう。

以下は、FTPソフトにFFFTPを使っている場合の対策です。

1.サーバーにFTP接続します。

2.管理画面へアクセスするために使っている mt.cgi というファイルが存在するフォルダ内にある mt-xmlrpc.cgi というファイルを見つけます。

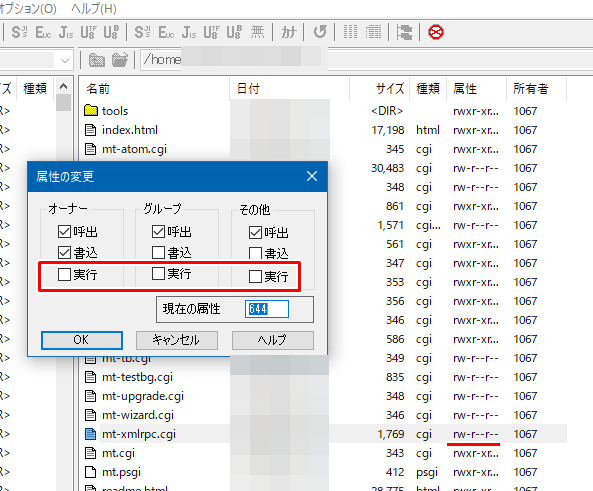

3.mt-xmlrpc.cgi を右クリック→「属性の変更」で、「実行」欄のすべてのチェックをはずします。または、mt-xmlrpc.cgi ファイル自体をを削除してしまいましょう。

設定は以上ですが、外部からXMLRPC APIを使ってブログの更新を行っている場合は、この設定により更新ができなくなります。

この脆弱性用の実証コード(PoC)がすでに公開されていて、サーバーにバックドアが作成されたり、改ざんされたりするなどの被害が出ている模様です。

【注意喚起】Movable Typeの脆弱性を狙う悪質な攻撃を観測、至急対策を!

https://www.lac.co.jp/lacwatch/alert/20211102_002780.html

アップデートが行えない場合の対処方法について(Six Apart社)

https://www.sixapart.jp/movabletype/news/2021/10/20-1100.html#noupdate

なお、最新版以外のMTには、この問題以外にもXSSなどの脆弱性が存在しますので、上記の対策を行ってもリスクが残ることは認識しておきましょう。

おまけ。

ぐっどらっこ。