最近、Emotetというウイルスメールが流行っています。

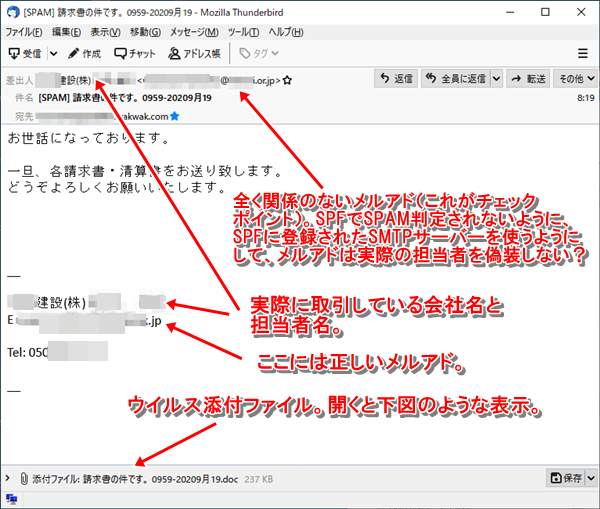

これが、非常に巧みに細工されているメールなのです。

特に、建設業、不動産業などに多く見られます。

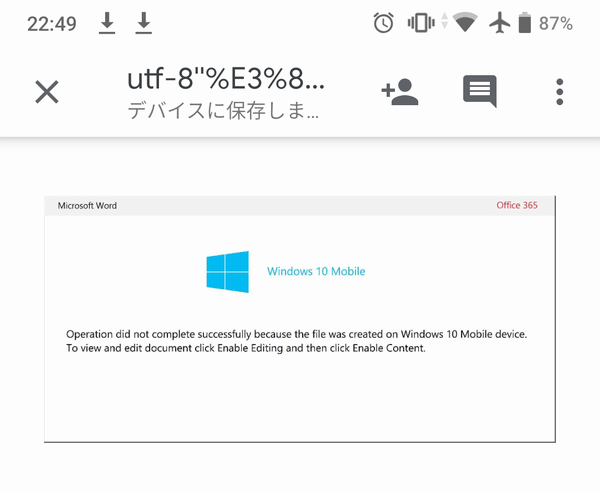

実際、こんなメールを受け取りました。(下の方の図は、実際のメールに添付されていたファイルをandroidスマホで開いたときの画面です)

・絶妙なタイミング(月末近くに請求に関する情報)

・本文には、添付を開かせるためのあいまいな表現

・添付ファイル名には当月の日付が設定されている

・流暢(りゅうちょう)な日本語(でもちょっと変)

・取引先の担当者の名前が送信者になっていたり、メール本文にその署名がある(しかも日本語)

・Wordの添付ファイル

・よく見れば、送信者のメールアドレスは署名の人とは別物

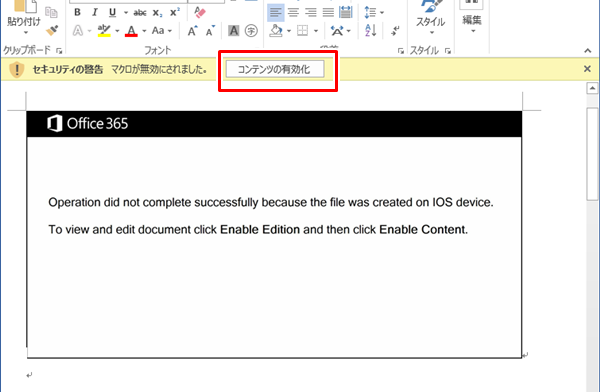

最近のマイクロソフト オフィスのファイルは、規定でマクロが無効になっていて、「コンテンツの有効化」というボタンを押さなければ、今のところは大丈夫です。

もし、「コンテンツの有効化」をクリックしてしまったら、かなりの確率でEmotetウイルスに感染します。

一般社団法人 JPCERT コーディネーションセンターが、これについて詳細なレポートを掲載しています。

https://www.jpcert.or.jp/newsflash/2020090401.html

もし、ワード文書を開き、「コンテンツの有効化」をクリックしてしまったという心当たりがある人は、

マルウエアEmotetへの対応FAQ

https://blogs.jpcert.or.jp/ja/2019/12/emotetfaq.html

の

「2. Emotet の感染有無を確認するためにはどうすればよいですか?」というセクションにある

から感染チェックツールをダウンロードして、感染有無のチェックを行ってくだい。

https://github.com/JPCERTCC/EmoCheck/releases (←Emotet 感染チェックツール)

このFAQページには、とても具体的にワードファイルの表示内容や対処の方法について記載されています。

ひとごととは思わず、明日は我が身と思って、日々のメールへの対処を行ってください。

辻さん、根岸さん、piyokangoさんもそう言っています。(笑)

https://www.tsujileaks.com/?p=676

ぐっとらっこ。